Индивидуальный проект "Кибербезопасность"

Содержание исследовательского индивидуального проекта по информатике на тему "Кибербезопасность" дает в 9 классе развернутое определение понятия "кибербезопасность", рассматривает различные способы киберпреступности и рассказывает о том, как защитить себя от кибератаки.

Подробнее о проекте:

В процессе написания исследовательской работы по информатике на тему "Кибербезопасность" учеником 9 класса были изучены методы кибербезопасности, а также проведен опрос, который помог выявить проблемы в понимании важности кибербезопасности и незнания в мерах её соблюдения.

В готовом индивидуальном проекте о кибербезопасности автор в 9 (10) классе составил памятку "Методы соблюдения Кибербезопасности", в которой подробно описал как защищаться и обеспечить свою безопасность в Интернете. Вся информация в работе преподнесена доступным для учащихся языком и проиллюстрирована наглядными примерами.

Оглавление

Введение

1. Теоретическая часть

2. Практическая часть

Заключение

Список литературы и других источников

Приложение

Введение

Актуальность темы.

Тема «Кибербезопасность» представляет интерес, потому что в современном обществе люди плохо осведомлены о том, каким образом злоумышленники могут воздействовать на них через глобальную сеть Интернет, обесценивая важность данного аспекта, в следствии чего эта тема требует большего распространения, поэтому она актуальна для изучения.

Поэтому у меня возник проблемный вопрос: Как сформировать в сознании людей понимание важности кибербезопасности?

Цель: Разработать памятку, рассказывающую людям о важности и различных методах соблюдения кибербезопасности.

Задачи:

- Изучить литературу по теме кибербезопасность

- Разработать опрос

- Провести опрос, помогающий выявить проблемы в понимании важности кибербезопасности и незнания в мерах её соблюдения

- Проанализировать полученные результаты

- Разработать памятку о важности и различных методах соблюдения кибербезопасности

- Ознакомить с данной памяткой своих одноклассников

- Приготовить презентацию с полученными результатами

- Защитить проект

Методы:

- Анализ и синтез материала.

- Описание и систематизация материала.

- Анкетирование и графический метод.

1. Теоретическая часть

Кибербезопасность – это набор процессов, методов, передовых практик и технологий, которые помогают защитить критически важные системы и сети от цифровых атак. По мере распространения данных и увеличения количества людей, которые работают и подключаются к сети из разных точек мира, злоумышленники стали разрабатывать изощренные методы получения доступа к ресурсам людей и кражи данных, саботажа различного рода бизнеса или вымогательства денежных средств. [2]

С каждым годом количество атак возрастает, а преступниками разрабатываются новые методы уклонения от обнаружения. Эффективная программа кибербезопасности включает в себя людей, процессы и технологические решения, которые в совокупности снижают риск нарушения работы бизнеса, финансовых потерь и ущерба репутации в результате атаки.

Кибератаки почти всегда связаны с получением доступа к данным в корыстных целях. Большая часть этих данных хранится в облаке, но все чаще они также хранятся на личных устройствах, устройствах Интернета вещей (IoT), в частных сетях и серверах. Темпы роста объемов данных стремительно увеличиваются. Согласно прогнозам, к 2025 году в мире будет храниться 200 зеттабайт данных. Важность кибербезопасности невозможно переоценить, и создание надежных систем защиты данных является одним из главных приоритетов для предприятий и правительств во всем мире. [9]

Понятия «кибербезопасность» и «информационная безопасность» довольно часто используются в качестве синонимов. Однако в действительности эти термины сильно различаются и не являются взаимозаменяемыми. Под кибербезопасностью понимают защиту от атак в киберпространстве, а под информационной безопасностью ― защиту данных от любых форм угроз, независимо от того, являются ли они аналоговыми или цифровыми. [4]

Основными преимуществами кибербезопасности являются:

- Непосредственная защита от атак сети

- Повышение уверенности клиентов и других заинтересованных лиц

- Повышенная гарантия непрерывности бизнеса и доступности

- Предотвращение несанкционированного доступа к данным и информации

- Соблюдение юридических требований по защите персональных данных (PII) [5]

Состояние «безопасности» компьютера — это концептуальный идеал, достигаемый при использовании трех процессов: предотвращение угрозы, обнаружение и ответ. Эти процессы основаны на различных политиках и системных компонентах, которые включают следующее:

- Элементы управления доступом к учетной записи пользователя и криптография могут защищать системные файлы и, соответственно, данные.

- В настоящее время брандмауэры являются наиболее распространенными системами профилактики с точки зрения сетевой безопасности, поскольку они могут защищать доступ к внутренним сетевым службам и блокировать определенные виды атак посредством фильтрации пакетов. Брандмауэры могут быть как аппаратными, так и программными.

- Системы обнаружения вторжений (IDS) предназначены для обнаружения сетевых атак в процессе разработки и оказания помощи в криминалистике после атаки, в то время как контрольные журналы выполняют аналогичную функцию для отдельных систем. «Ответ» обязательно определяется оцененными требованиями безопасности отдельной системы и может охватывать диапазон от простого обновления защиты до уведомления юридических органов. В некоторых особых случаях лучше всего уничтожить скомпрометированную систему, так как может случиться, что не все уязвимые ресурсы будут обнаружены. [3]

Применение кибербезопасности не ограничивается лишь одной областью, она используется как в бизнес-сфере, так и в сфере мобильных технологий. В данном направлении выделяются несколько основных категорий:

- Безопасность сетей - применяются различные действия для защиты компьютерных сетей от разных видов угроз (целевые атаки или вредоносные программы)

- Безопасность приложений - подразумевает защиту устройств от различных угроз, спрятанных преступниками в программах. Такое приложение может с лёгкостью открыть для злоумышленника доступ к определённым данным, которые оно должно защищать. Безопасность любого приложения обеспечивается еще на стадии разработки, за большое количество времени до его появления в открытых источниках.

- Безопасность информации - представляет собой обеспечение целостности и приватности данных как во время хранения, так и при передаче на другие устройства или другим пользователям.

- Операционная безопасность - обращение с разного рода информационными активами и их защита. К этой категории относится, например, управление разрешениями для доступа к сети или правилами, которые определяют, где и каким образом данные могут храниться и передаваться.

- Аварийное восстановление и непрерывность бизнеса - реагирование на инцидент безопасности (действия злоумышленников) и любое другое событие, которое может нарушить работу систем или привести к потере данных. Аварийное восстановление - набор правил, описывающих то, как организация будет бороться с последствиями атаки и восстанавливать рабочие процессы. Непрерывность бизнеса - план действий на случай, если организация теряет доступ к определенным ресурсам из-за атаки злоумышленников.

- Повышение осведомленности - обучение пользователей. Это направление помогает снизить влияние самого непредсказуемого фактора в области кибербезопасности - человеческого. Даже самая защищенная система может подвергнуться атаке из-за чьей-то ошибки или незнания. Поэтому каждая организация должна проводить тренинги для сотрудников и рассказывать им о главных правилах: например, что не нужно открывать подозрительные вложения в электронной почте или подключать сомнительные USB-устройства. [1]

В настоящее время огромной популярностью пользуются профессии, непосредственно связанные с сохранением безопасности в Интернете, наиболее распространённой является специалист по кибербезопасности, который занимается выявлением угроз информационной безопасности и рисков потери данных, выработкой и внедрением мер противодействия угрозам и решений для защиты от потери информации; обеспечением сохранности и конфиденциальности данных; участием в разработке и внедрении IT-решений. [6,7]

В РФ существует специальное законодательство в сфере защиты информации. Речь идёт о нормативных актах — законах об информации, информационных технологиях и защите корпоративных и персональных данных. Они касаются также коммерческой тайны, электронных подписей и безопасности критической информационной инфраструктуры России.

Руководствуясь этими документами, компании могут достичь в своей работе того уровня безопасности, который считается минимально необходимым с точки зрения государства. Самое большое значение придаётся сферам высокого риска - банковскому сектору, госструктурам и объектам критической инфраструктуры (телекоммуникационным сетям, промышленным предприятиям, медицинским учреждениям, транспортным и энергетическим пунктам). [8]

Существуют различные виды угроз, но кибербезопасность борется с тремя из них:

- Киберпреступление - действия, организованные одним или несколькими злоумышленниками с целью атаковать систему, чтобы нарушить ее работу или извлечь финансовую выгоду.

- Кибератака - действия, нацеленные на сбор информации, в основном политического характера.

- Кибертерроризм - действия, направленные на дестабилизацию электронных систем с целью вызвать страх или панику. [1]

Для того, чтобы получить контроль над компьютерными системами злоумышленники используют различные инструменты и приемы. К ним можно отнести:

- Вредоносное программное обеспечение (вирусы, троянцы, программы-вымогатели, шпионское программное обеспечение, рекламное программное обеспечение, ботнеты)

- SQL-инъекции - этот вид кибератак используется для кражи информации из баз данных. Киберпреступники используют уязвимости в приложениях, управляемых данными, чтобы распространить вредоносный код на языке управления базами данных (SQL).

- Фишинг - атаки, целью которых является обманом заполучить конфиденциальную информацию пользователя (например, данные банковских карт или пароли). Часто в ходе таких атак преступники отправляют жертвам электронные письма, представляясь официальной организацией.

- Атаки Man-in-the-Middle - это атака, в ходе которой киберпреступник перехватывает данные во время их передачи, он как бы становится промежуточным звеном в цепи, и жертвы об этом даже не подозревают. Можно подвергнуться такой атаке, если, например, подключитесь к незащищенной сети Wi-Fi.

- DoS-атаки - Киберпреступники создают избыточную нагрузку на сети и серверы объекта атаки, из-за чего система прекращает нормально работать и ею становится невозможно пользоваться. Так злоумышленники, например, могут повредить важные компоненты инфраструктуры и саботировать деятельность организации. [4]

Троянцы - вредоносы, которые прячутся под маской легального ПО. Киберпреступники обманом вынуждают пользователей загрузить троянца на свой компьютер, а потом собирают данные или повреждают их.

Ботнеты - сети компьютеров, зараженных вредоносным ПО, которые киберпреступники используют в своих целях.

Ещё одним важным аспектом кибербезопасности является защита конечных пользователей и их устройств (тех, кто использует программу или систему). Часто именно конечный пользователь случайно загружает вредоносную программу на компьютер, ноутбук или смартфон.

В защитных средствах используются криптографические протоколы, которые позволяют шифровать электронную почту, файлы и другие важные данные. Этот механизм не дает киберпреступникам украсть и перехватить данные или получить к ним доступ, поэтому защитные программы являются одним из методов осуществления кибербезопасности.

Решения, защищающие конечных пользователей, проверяют их устройства на наличие вредоносного кода, помещают вредоносов на карантин и затем удаляют их из системы. Такие программы могут найти и удалить вредоносный код, спрятанный в основной загрузочной записи (MBR), а также умеют шифровать или полностью стирать информацию на жестком диске.

Защитные средства обнаруживают вредоносные программы в режиме реального времени, многие из них применяют эвристический и поведенческий анализ - следят за действиями вредоноса и его кода. Это помогает бороться с полиморфным и метаморфным вредоносным ПО – вирусами и троянцами, которые могут менять свою структуру. Защитные инструменты умеют изолировать потенциально вредоносное ПО в специальной виртуальной среде (подальше от сети пользователя), чтобы затем проанализировать его поведение и научиться лучше распознавать новые источники угроз.

Итак, к средствам защиты сетей можно отнести:

- Межсетевые экраны (firewall, next generation firewall (FW, NGFW))

- Многофункциональные решения (unified threat management (UTM))

- Системы обнаружения (предотвращения) вторжений (intrusion detection/prevention system (IDS/IPS))

- Системы анализа трафика (network traffic analysis (NTA))

- Средства контроля доступа к сети (network access control (NAC))

- Средства защиты от сложных и неизвестных киберугроз (network detection and response (NDR))

- Шлюзы информационной безопасности (secure web gateway, secure mail gateway (SWG, SMG))

- Cетевые «песочницы» (network sandbox)

- Виртуальные частные сети (virtual private network (VPN))

Профессионалы в области кибербезопасности ищут и анализируют новые угрозы, а затем разрабатывают способы борьбы с ними. Важно каждому человеку научиться правильно пользоваться защитным ПО, ведь, чтобы защитные средства эффективно выполняли свои функции, они всегда должны быть во включенном состоянии и постоянно обновляться.

2. Практическая часть

Изучив литературу по теме и проанализировав актуальные методы соблюдения кибербезопасности, я разработал памятку, которая поможет ученикам лучше осознать важность кибербезопасности и усвоить методы её осуществления.

Далее 3 октября 2024 года я провел опрос среди своих знакомых ровесников, участие принимали 26 человек. Данный опрос и его результаты представлены ниже.

Опрос

(правильный ответ необходимо подчеркнуть)

1. Слышали ли Вы о понятии “Кибербезопасность”?

• Да Нет

2. Знаете ли Вы почему оно считается очень важным в современном мире?

• Оно помогает человеку сохранять безопасность при использовании социальных сетей

• Оно означает усиленную безопасность на улицах

• Оно активно используется в медицине

3. Как вы думаете, существуют ли программы, помогающие государству осуществлять кибербезопасность?

• Да Нет Наверное

4. Как вы думаете, существуют ли сайты, помогающие узнать методы, используемые для кибербезопасности?

• Да Нет Наверное

5. Знакомы ли Вы с данными методами?

• Да Нет

Результаты опроса:

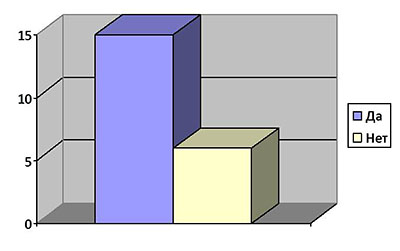

1 Вопрос:

Большинство опрашиваемых ответили, что слышали о понятии “Кибербезопасность”, что свидетельствует распространённости данного термина.

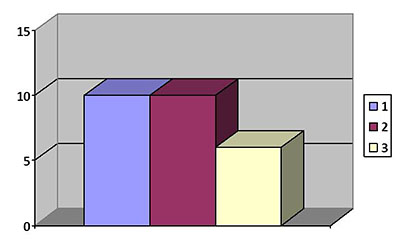

2 Вопрос:

Из результатов, показанных на диаграмме можно сделать вывод, что опрашиваемые затрудняются определить значение кибербезопасности.

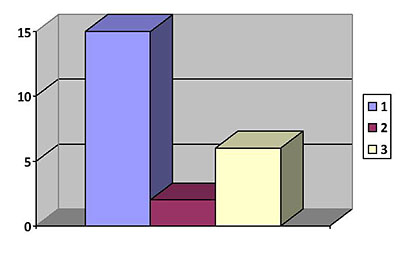

3 Вопрос:

Большинство опрашиваемых знает о существовании программ, помогающих государству осуществлять кибербезопасность, что свидетельствует о наличии определённых знаний в данной теме.

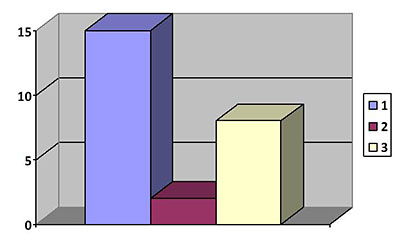

4 Вопрос:

Большинство опрашиваемых знает о существовании сайтов, помогающих узнать методы, используемые для кибербезопасности, что также свидетельствует о наличии определённых знаний в данной теме.

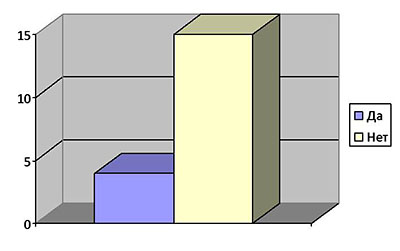

5 Вопрос:

Большинство опрашиваемых ответили, что не знакомы с данными методами, что говорит о незнаниях в главном направлении данной темы.

Таким образом, можно сделать вывод, что опрашиваемые имеют общее представление о кибербезопасности, но не имеют конкретных и точных знаний в данной теме, поэтому моя тема и создание памятки являются актуальными, а знания, полученные в ходе ознакомления с ними учащиеся смогут применить в повседневной жизни.

Заключение

В ходе индивидуального проекта по информатике на тему "Кибербезопасность" была разработана памятка, был проведён опрос, в ходе которого были выявлены проблемы, связанные с незнанием людей методов осуществления кибербезопасности, которые помогает решить памятка, посвящённая данной теме.

На основании различных источников, помогающих изучить различные методы осуществления кибербезопасности, мной была разработана памятка.

Из опроса, проведённого мной среди одноклассников, можно сделать вывод, что ознакомление с данной памяткой является полезным для учеников и помогает решить проблему незнания способов соблюдения кибербезопасности. В ходе беседы они получают новые знания, которые с лёгкостью смогут применить в повседневной жизни.

Эта памятка стала полезным напоминанием для учеников, так как каждому человеку в современном мире необходимо знать и понимать всё о безопасности своих данных, в связи с появлением различных новых технологий и постоянным использованием людьми глобальной сети Интернет.

Список литературы и других источников

- Сайт компании Касперского, адрес сайта: https://www.kaspersky.ru/resource-center/definitions/what-is-cyber-security

- Сайт компании Microsoft, адрес сайта: https://www.microsoft.com/ru-ru/security/business/security-101/what-is-cybersecurity

- Wikipedia, адрес сайта: https://ru.wikipedia.org/wiki/Заглавная_страница

- Positive technologies, адрес сайта: https://www.ptsecurity.com/ru-ru/research/knowledge-base/chto-takoe-kiberbezopasnost/

- Pure storage, адрес сайта: https://www.purestorage.com/ru/knowledge/what-is-cybersecurity.html

- Высшая школа управления и инноваций, адрес сайта: https://hsmi.msu.ru/curriculums/stp/program/informacionnaya-i-kiberbezopasnost

- НИУ ВШЭ, адрес сайта: https://www.hse.ru/25professions/cybersecurity

- Первый Бит, адрес сайта: https://omsk.1cbit.ru/blog/chto-takoe-kiberbezopasnost/

- SAP, адрес сайта: https://www.sap.com/cis/insights/what-is-cybersecurity.html

Приложение

Памятка "Методы соблюдения Кибербезопасности"

1. Настройте двухфакторную аутентификацию

Двухфакторная аутентификация обеспечивает дополнительный уровень безопасности для защиты учетных записей. Это происходит путем проверки личности человека, прежде чем он сможет войти в учетную запись, часто включает автоматический метод, когда пользователю отправляется код подтверждения на мобильный телефон.

2. Практикуйте грамотное управление паролями

Применение одних и тех же несменяемых паролей – серьезная проблема безопасности, однако многие люди не придают данному аспекту должной важности. Согласно исследованию,

- 45% респондентов не считают повторное использование пароля серьезным минусом.

- 31% используют один пароль и для личных сайтов, и для «конфиденциальных» учетных записей.

Пользователи могут использовать множество различных менеджеров паролей для создания надежных паролей и предотвращения их повторного применения в нескольких учетных записях. Кроме того, можно управлять этими паролями, не запоминая их, и часто менять, чтобы еще больше повысить свою безопасность. Используйте сложные пароли, состоящие из незначащих комбинаций букв, цифр и знаков, длиной не менее 8 символов, меняйте все пароли хотя бы раз в полгода, а лучше — каждые два-три месяца.

3. Обновляйте операционную систему и программное обеспечение

Причина, по которой операционные системы и программное обеспечение регулярно обновляются разработчиками, заключается в том, что они вносят исправления ошибок и создают новые патчи, способные защитить любые обнаруженные уязвимости. Не обновляя операционную систему и программное обеспечение по мере необходимости, вы оставляете возможные уязвимости в системе своей безопасности.

4. Соблюдайте модель безопасности "Никому не доверяй"

В основе модели "Никому не доверяй" лежит принцип, что вы не можете доверять запросу на доступ, даже если он исходит из знакомой сети. Чтобы снизить риск, предположите, что вы подверглись взлому, и тщательно проверяйте все запросы на доступ.

5. Обеспечьте защиту от зловредного ПО, находящегося в “спящем” режиме.

Часто зловредное ПО, уже попавшее в систему, никак себя не проявляет. До некоторой поры. Поэтому важно применять системы, позволяющие сканировать файлы с использованием нескольких антивирусных движков.

6. Используйте средства проверки и блокировки использования флэш-накопителей и переносных жестких дисков.

Когда система отключена от внешних сетей, единственный маршрут попадания в нее зловредного ПО – через флэш-накопители и другие внешние носители. Поскольку такой способ атаки является основным, когда речь идет о изолированных системах, важным аспектом является развертывание системы сканирования внешних носителей на предмет наличия угроз.

7. Не экономьте на безопасности

Используйте только лицензионное ПО, эффективные средства антивирусной защиты на всех устройствах.

8. Защищайте ваши данные

Наиболее важные файлы храните не только на жестком диске компьютера, но и на съемных носителях, внешних жестких дисках или в облачном хранилище.

9. Будьте бдительны

Проверяйте все вложения, полученные по электронной почте, с помощью антивирусного ПО; с осторожностью относитесь к сайтам с некорректными сертификатами и учитывайте, что введенные на них данные могут быть перехвачены злоумышленниками; будьте предельно внимательны при вводе учетных данных на сайтах и во время работы с онлайн-платежами; не переходите по ссылкам на незнакомые подозрительные ресурсы, особенно когда браузер предупреждает об опасности; не переходите по ссылкам из всплывающих окон, даже если рекламируемые компания или продукт вам знакомы; не загружайте файлы с подозрительных веб-ресурсов или из других неизвестных источников.